Ciberseguridad

Informar problemas de ciberseguridad

¿Ha sido víctima de un ataque de phishing, un correo electrónico de suplantación de identidad o un intento de engañarlo por alguien que se hace pasar por un empleado de TxDOT? Existen amenazas persistentes de ciberseguridad para empresas e individuos. Es importante que los socios de TxDOT y el público permanezcan atentos para mantener a raya las amenazas. A medida que los delincuentes de ciberseguridad se vuelven más sofisticados en sus métodos, es importante que haga su parte para comprender e identificar las amenazas y estar seguro.

Protéjase estando atento a las amenazas de ciberseguridad más recientes identificadas en la sección Alertas a continuación, e informe cualquier correo electrónico sospechoso u otras amenazas de ciberseguridad utilizando el Formulario de incidentes de ciberseguridad a continuación. Para obtener más información sobre las diferentes tendencias dentro de la ciberseguridad, como el phishing por correo electrónico, revise las preguntas frecuentes a continuación y visite nuestra página de Recursos para obtener la documentación pertinente sobre ciberseguridad.

Alertas

Los ataques de phishing reportados dirigidos al personal, proveedores y socios comerciales de confianza de TxDOT han aumentado significativamente en los últimos meses.

Si bien la amenaza del phishing y la ingeniería social siempre requiere vigilancia y una evaluación cuidadosa, comprender las tendencias individuales dentro del phishing es vital para identificar y eludir las amenazas relacionadas. Una de esas tendencias, a veces conocida como "suplantación de identidad" o suplantación de identidad por correo electrónico, está en aumento activamente.

La suplantación de identidad es el acto de hacerse pasar por una comunicación por correo electrónico de una fuente desconocida como si proviniera de una fuente conocida y confiable.

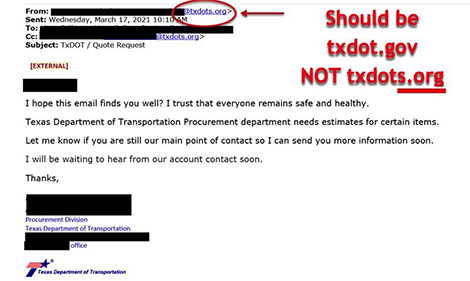

Los ciberdelincuentes están enviando correos electrónicos falsificados (suplantados) — que parece ser de una oficina de TxDOT — Invitar a los destinatarios a realizar una determinada tarea incluida en los correos electrónicos falsificados. Estos correos electrónicos no son de TxDOT.

¿Cómo se puede evaluar a un remitente?

El nombre para mostrar de un remitente se puede manipular fácilmente para mostrar cualquier texto. Sin embargo, al revisar completamente la dirección de correo electrónico del remitente, puede identificar detalles y dominios que no coinciden o son inexactos.

Los correos electrónicos de TxDOT siempre terminarán con @txdot.gov. Informe cualquier ejemplo relacionado de correos electrónicos falsificados de TxDOT a través delFormulario de incidente de ciberseguridada continuación.

We have received your water draining report located near 200 East 11th Street in Austin, TX. We will respond to your submission in 4-10 days.

Preguntas Frecuentes

La suplantación de identidad es el acto de hacerse pasar por una comunicación por correo electrónico de una fuente desconocida como si proviniera de una fuente conocida y confiable. El objetivo de la suplantación de correo electrónico es lograr que los destinatarios abran e incluso respondan a la solicitud.

¿Cómo se puede evaluar a un remitente?

El nombre para mostrar de un remitente se puede manipular fácilmente para mostrar cualquier texto. Sin embargo, al revisar completamente la dirección de correo electrónico del remitente, puede identificar detalles y dominios que no coinciden o son inexactos.

Los correos electrónicos de TxDOT siempre terminarán con txdot.gov. Esté atento a aquellos que han sido alterados de alguna manera.

Si recibes un correo electrónico de suplantación de identidad:

- No responda.

- No haga clic en ningún enlace.

- Nunca proporcione información personal como números de Seguro Social, apellidos de soltera de la madre, contraseñas u otra información de identificación en respuesta.

- Tenga cuidado si lo presionan para obtener información de inmediato.

- Si recibe una consulta de alguien que dice representar a TxDOT, llame a un número de teléfono que haya sido verificado en nuestro sitio web.

Informe cualquier ejemplo relacionado de correos electrónicos falsificados de TxDOT a través del Formulario de incidente de ciberseguridad a continuación.

Un ataque de phishing es la acción o conjunto de acciones que realiza el hacker para explotar al usuario. Los correos electrónicos mal elaborados para el esquema clásico de phishing por correo electrónico a menudo son fáciles de detectar debido a una gramática deficiente o palabras mal escritas. Los atacantes son cada vez mejores y más sofisticados técnicamente con los ataques que lanzan. Aunque a menudo son mensajes simples, pueden ser muy efectivos.

El phishing se utiliza principalmente en referencia a ataques de correo electrónico genéricos en los que el atacante envía correos electrónicos a tantas direcciones como sea posible. Los correos electrónicos pueden indicar algo sobre que su cuenta está comprometida, por lo que para atrapar a la mayor cantidad de personas posible, utilizarán servicios más utilizados. El correo electrónico indicará algo sobre que su cuenta se ha visto comprometida y que debe hacer clic en este enlace y verificar que todo esté bien o no. El enlace generalmente hará una de dos cosas, o ambas:

- Lleve al usuario a un sitio web malicioso que se parece mucho al sitio real, por ejemplo, www.TxDOTS.gov frente al www.TxDOT.gov real. Tenga en cuenta la s' adicional en la primera URL.

- Infectar el ordenador del usuario con el malware descargado. Si se instala software malicioso en su computadora, podría usarse para un ataque futuro. El malware podría ser cualquier cosa, desde un registrador de pulsaciones de teclas, para capturar sus inicios de sesión o sus números de tarjetas de crédito, hasta ransomware que cifrará el contenido de su disco y no lo liberará hasta que se pague el dinero, generalmente en forma de bitcoins.

¿Cómo se identifican otros signos de phishing?

Puede refrescar su memoria de lo que debe buscar con los siguientes consejos. Recuerda que es mejor prevenir que curar.

- Amenazas, llamados urgentes a la acción o la promesa de una acción que es "demasiado buena para ser verdad".

- Uso de lenguaje, gramática, puntuación deficientes o un formato diferente al habitual.

- Enlaces y archivos adjuntos inesperados y sospechosos.

- Solicitudes de información financiera, patrimonial o personal que normalmente no se solicitarían vía correo electrónico o a través de los canales respectivos.

En caso de duda, asegúrese de validar la legitimidad de un correo electrónico poniéndose en contacto con el remitente (si es de confianza) u otra fuente confiable antes de enviar una respuesta o abrir archivos adjuntos.

¿Qué es la ingeniería social?

Los ingenieros sociales utilizan la manipulación para engañarte y engañarte para que proporciones información y acceso involuntario a lugares, datos o sistemas. Pueden usar el correo electrónico, como en los ataques de phishing, o una variedad de otros medios, incluidas las solicitudes realizadas en persona, a través de las redes sociales, en llamadas de voz (también conocido como vishing) y mensajes de texto SMS (también conocido como SMiShing).

Las estafas de ingeniería social se basan en la interacción humana, la comunicación y el sentido de urgencia para convencerlo de que confíe en el intercambio. Utilizan técnicas que explotan una relación establecida, incluyen un sentido de urgencia o una forma de emoción elevada.

Para superar las amenazas de ingeniería social, recuerde validar siempre las solicitudes antes de responder, confirmar la identidad siempre que sea posible, tener cuidado de abrir correos electrónicos, enlaces o archivos adjuntos no solicitados, nunca compartir información confidencial e informar siempre sobre actividades sospechosas.

Para realizar una denuncia, póngase en contacto con nosotros a través del Formulario de Incidentes de Ciberseguridad.

- Seleccione el tipo de ataque que experimentó (phishing, suplantación de identidad o no sabe).

- Describe el ataque.

- Enumere su información de contacto para que podamos comunicarnos con usted si es necesario.